Рубрика «SoC» - 2

Цифровые раскопки

2025-07-02 в 9:15, admin, рубрики: blue team, ransomware, SoC, windwos, информационная безопасность, расследование инцидентов

Как мы провели расследование спустя полгода после атаки и что удалось найти на уцелевших Windows-хостах.

Предыстория

С августа по ноябрь 2024 года группировка ELPACO-team ransomware провела серию атак с использованием вымогательского ПО Elpaco (семейство Mimic).

Intel на грани краха: культурный упадок и ошибочная стратегия

2025-03-18 в 10:49, admin, рубрики: amd, chip, Nvidia, SoC, TSMC, x86, Процессоры, процессоры intelBaikal Electronics работает в отрасли, появившейся благодаря основателям компании Intel, поэтому мы с интересом следим за новостями о полупроводниковом гиганте. Поэтому мы заметили, что подробная статья про истоки глубокого кризиса пионера микроэлектроники, опубликованная 9 декабря 2024 за авторством Дилана Пателя и коллег, переведена на русский язык в сокращённом или переработанном виде. Поэтому было решено перевести статью, передав все смыслы максимально близко к авторским. Приятного чтения!

Разработка и производство современных ASIC-SoC глазами тополога

2025-02-20 в 12:58, admin, рубрики: asic, ic design, SoC, хакатонПривет! Меня зовут Илья, я работаю в команде физического дизайна в дивизионе полупроводников YADRO. Проектирую цифровые микросхемы, помогаю с образовательными программами и привлекаю студентов в наше дело. В этой статье я расскажу про разработку современных микросхем с фокусом на этап проектирования топологии, объясню, что такое SoC (System-on-Chip, cистема на кристалле) и как мы проектируем их в нашей команде. А напоследок покажу, где об этом всем можно узнать на собственном опыте.

Как разрабатывают микросхемы сегодня

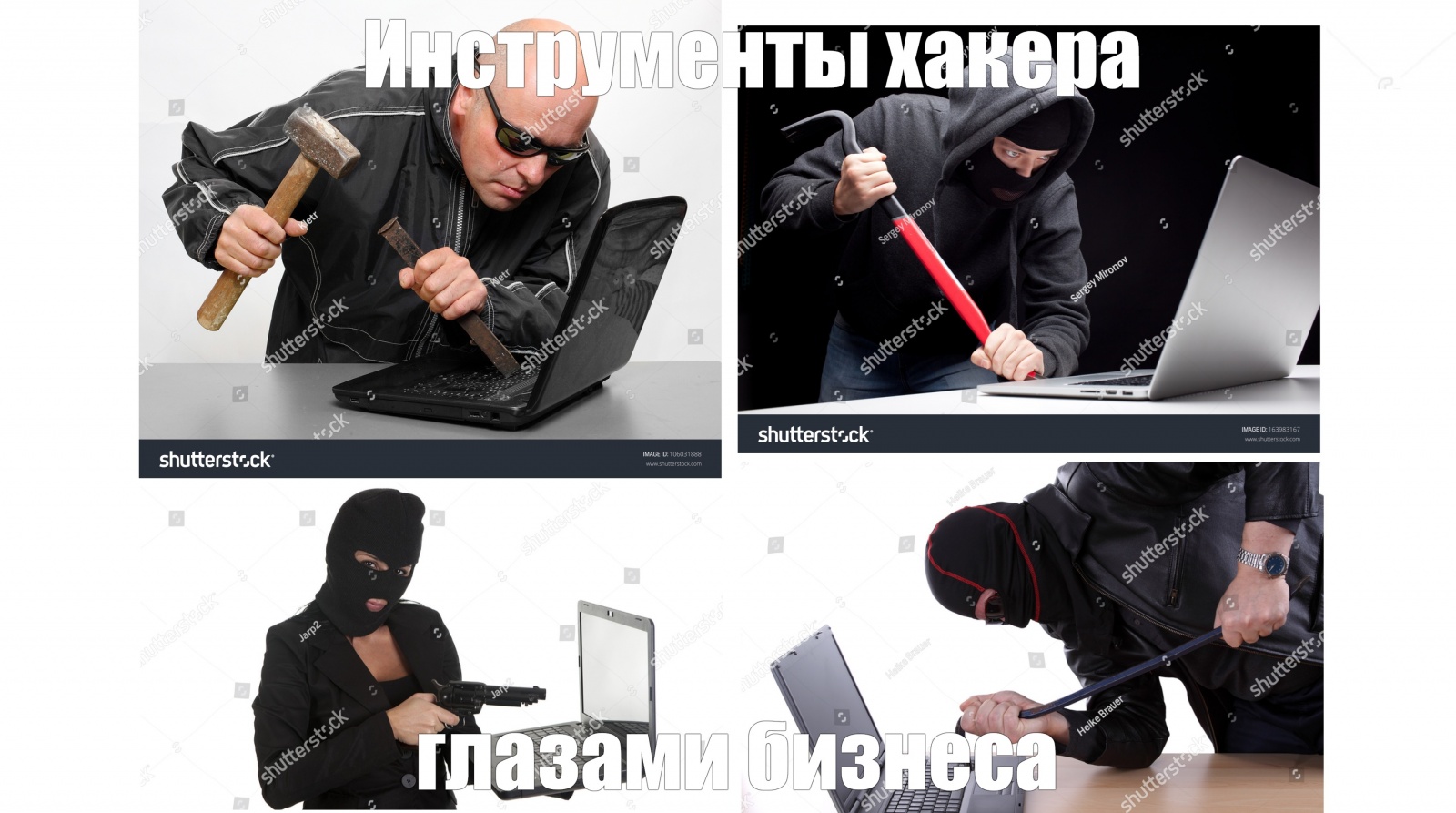

Инструменты атакующих в 2023–2024 годах

2024-12-17 в 9:10, admin, рубрики: G-Socket, Sliver, SoC, инструменты для атак на Linux, инструменты для атак на Windows, инструменты хакеров, кибератаки в 2024, разведка угроз, расследование инцидентов, реагирование на инциденты

На конференции OFFZONE 2024, которая прошла в Москве в культурном центре ЗИЛ, выступил наш сотрудник Семён Рогачёв, руководитель отдела реагирования на инциденты. Он рассказал, какие инструменты сегодня чаще всего используются в кибератаках на российскую Linux- и Windows-инфраструктуру, и объяснил, как эффективно отлавливать и отражать подобные атаки. Запись выступления можно посмотреть Читать полностью »

Проектирование RTL на SCALA, схемотехника в российских САПР и верификация RISC-V: 8 докладов заключительной FPGA Systems

2024-11-25 в 14:00, admin, рубрики: asic, fpga, fpga-systems, RTL, rtl-дизайн, SoC, верификация, конференцияЕсли вы хотя бы раз слушали доклады FPGA Systems, вы знаете, что это настоящий интенсив с новыми знаниями по FPGA-разработке и не только. Заключительная конференция сообщества в этом году, организованная с YADRO, — не исключение. 30 ноября, в субботу, вас ждет восемь докладов от инженеров из МИЭТ, БЮРО 1440, ЭРЕМЕКС, YADRO. От новостей китайских ПЛИС (BMTI) — докладчик недавно посетил их производство — до разбора практических кейсов. Например, как запустить видеокарту AMD на ПЛИС с RISC-V.

Места на офлайн уже разобрали, но онлайн-трансляция доступна всем. Изучайте программу и подключайтесь к интересному именно вам докладу. И обязательно Читать полностью »

Митап FPGA-Systems: RnD-цикл современных SoC, физическая имплементация для FPGA и ASIC, обзор систем прототипирования

2024-10-17 в 12:05, admin, рубрики: fpga, fpga-systems, fpga/asic, SoC26 октября в 11:00 стартует первая осенняя встреча сообщества FPGA-Systems в Санкт-Петербурге, организованная совместно с YADRO. Инженеры поделятся опытом и расскажут про разработку ASIC, физический дизайн, новый чип AG32 от AG micro и многое другое. Митап интересен не только богатой программой, но и открытой демозоной с наработками инженеров.

Регистрируйтесь, чтобы попасть на митап в Питере или получить ссылку на трансляцию в VK, YouTube или Rutube, где можно будет задать вопросы спикерам.

Что в программе

Читать полностью »

Загадка чёрной капли

2024-10-10 в 9:01, admin, рубрики: chip on board, COB, glob top, ruvds_статьи, SoC, игровые консоли, картриджи консолей, корпусирование чипа, микросхема, микросхемы, микрочип, микроэлектроника, радиолюбительство, Часы, электроника

Как говорится, вместо тысячи слов: по изображению выше вы сразу поймёте, о чём пойдёт речь в статье — про чёрные «капли» на платах электронных устройств

Сейчас мы все знаем или хотя бы догадываемся, что это такое. Но были времена, когда мы не знали, что это такое. Было страшно, страшно интересно, что же это такое. Предлагаю вспомнить о тех счастливых доинтернетных временах и о простых детских забавах, когда жизнь была полна загадок, и никто из взрослых не мог подсказать и разъяснить то, с чем мы сталкивались впервые.Читать полностью »

В вашем SIEM Detection as a Code есть? Нет? Сейчас будет

2024-09-26 в 9:46, admin, рубрики: analytics, cybersecurity, ozon tech, SIEM, SoC, ИБ, информационная безопасностьПривет! Меня зовут Кермен, я — аналитик на второй линии SOC. Наша команда исследует данные от инфраструктуры и сервисов Ozon для выявления нелегитимной активности: от нарушения политик информационной безопасности до целенаправленных атак.