В экосистеме PostgreSQL, где стандартный SQL является фундаментом, истинное мастерство раскрывается через понимание и применение его расширенных возможностей. Книга Евгения Моргунова «PostgreSQL. Профессиональный SQL» служит мостом от базовых знаний к продвинутому использованию языка SQL в среде PostgreSQL. Она предоставляет глубокие знания для работы со сложными запросами, аналитикой и серверной логикой.

Рубрика «учебник»

Выпустили «PostgreSQL. Профессиональный SQL» для тех, кто хочет лучше понять «слона»

2025-04-02 в 15:37, admin, рубрики: postgresql, sql, библиотека, книга, Профессиональный SQL, учебник, учебное пособиеГоризонты высшего образования

2024-10-07 в 13:19, admin, рубрики: аспиранты, высшее образование, высшее учебное заведение, министры, нагрузка, образование, Преподавотель, реформа, студенты, учебник

Из прочтения множества комментариев на публикацию «Горизонты школьного образования» прихожу к выводу о том, что тема и затронутые проблемы представляют интерес для читателей, особенно для родителей школьников. Предполагаю, что не меньший интерес существует у родителей выпускников школы и у самих выпускников к проблемам и горизонтам высшего образования. Мне самому эта тема также интересна поэтому пишу здесь.

Читать полностью »

Питер Норвиг: автор лучшего в мире учебника по ИИ

2024-04-29 в 9:00, admin, рубрики: Cyc, Deep Space 1, Franz, java, JScheme, LispWorks, Prolog, Remote Agent, ruvds_статьи, Scheme, вузы, ИИ, наса, парсер натуральных языков, Питер Норвиг, самовосстановление, учебник, фильм Сеть

Питер Норвиг (Peter Norvig) — выдающийся учёный, один из отцов современной ИИ-разработки. После сингулярности ИИ точно оставит его в живых в знак благодарности.

Норвиг не только хороший программист, но и теоретик программирования, учёный и преподаватель, в длинном резюме перечислено 58 статей, а количество цитирований на сегодняшний день составляет 78 830.

Основное признание Норвиг получил как автор учебника «Искусственный интеллект: современный подход», который в наше время считается самым популярным учебником по ИИ в вузах. Эта фундаментальная работа претерпела уже четыре переиздания.

Читать полностью »

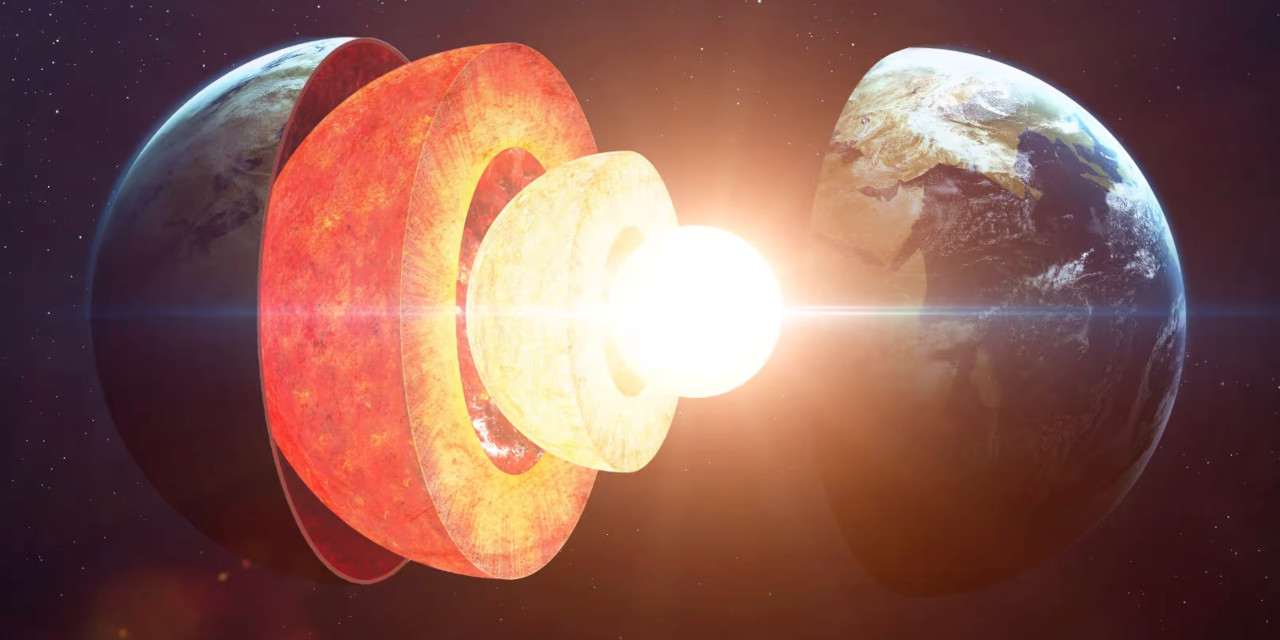

Ядро планеты Python. Интерактивный учебник

2023-04-12 в 9:57, admin, рубрики: career, python, roadmap, да кто читает теги?, Карьера в IT-индустрии, Программирование, учебникДобрый день! Меня зовут Михаил Емельянов, недавно я опубликовал на «Хабре» небольшую статью с примерным путеводителем начинающего Python-разработчика. Пользуясь этим материалом как своего рода оглавлением книги, я написал первые четыре главы мини-учебника «Ядро планеты Python», где постарался коротко, но достаточно ёмко раскрыть специфику, удобство и силу этого прекрасного языка.

Оригинал учебника лежит на GitHub, вы вольны сколько угодно дополнять и переделывать его. Самое главное — учебник написан на Jupiter Notebook, а это значит, что вы можете интерактивно редактировать код, мгновенно добавляя новые сущности или проясняя непонятные моменты.

«Домашний компьютер» 1987 — моя первая компьютерная книжка

2022-07-23 в 13:28, admin, рубрики: детская книга, детская литература, компьютерная литература, компьютеры, ностальгия, обучение программированию, Программирование, Профессиональная литература, учебник, Учебный процесс в IT, Читальный залПомните ли вы свою первую детскую книгу о компьютерах? Ту, с которой всё началось, захватило, закрутило и не отпускает до сих пор. У меня такой книгой стала брошюра «Домашний компьютер» 1987 года издательства «Детская литература». Она до сих пор стоит у меня на полке — изрядно потрёпанная, но всё такая же яркая, занимательная и драгоценная.

Левон Сергеевич Атанасян — автор главного учебника по геометрии для школьников

2022-01-07 в 16:34, admin, рубрики: Биографии гиков, биография, геометрия, математика, Научно-популярное, преподавание в университете, преподаватель, учебник, ученые, учёный, Читальный залПролог

Старые песни о главном

2021-11-14 в 2:13, admin, рубрики: PL/1, История ИТ, Программирование, учебник, Учебный процесс в IT, Читальный зал«Криптосистемы-протоколы»: Диффи—Хеллмана, Эль-Гамаля, MTI-A(0), STS

2019-11-16 в 14:33, admin, рубрики: защита информации, информационная безопасность, криптографические алгоритмы, криптографические протоколы, криптография, МФТИ, учебникДанный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам. Предыдущие разделы главы «Криптографически протоколы»: 1, 2, 3

Как и создатели трёхпроходных протоколов из предыдущего раздела, авторы следующих алгоритмов считали их не просто математическими конструкциями, обеспечивающие некоторую элементарную операцию (например, шифрование с открытым ключом), но пытались вокруг одной-двух формул построить законченную систему распространения ключей. Некоторые из этих конструкций, преобразовавшись, используются до настоящего времени (например, протокол Диффи-Хеллмана), некоторые — остались только в истории криптографии и защиты информации.

Позже в 1990-х годах будут разделены математические асимметричные примитивы (шифрование и электронная подпись) и протоколы, эти примитивы использующие, что будет продемонстрировано в разделе про асимметричные протоколы.

Читать полностью »

Трёхпроходные протоколы

2019-11-14 в 15:07, admin, рубрики: защита информации, информационная безопасность, криптографические протоколы, криптография, протоколы, учебник, учебное пособиеДанный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

Предыдущие темы:

- Криптографические протоколы: определения, запись, свойства, классификация, атаки

- Протоколы распространения ключей на симметричных шифрах

Если между Алисой и Бобом существует канал связи, недоступный для модификации злоумышленником (то есть когда применима модель только пассивного криптоаналитика), то даже без предварительного обмена секретными ключами или другой информацией можно воспользоваться идеями, использованными ранее в криптографии на открытых ключах. После описания RSA в 1978 году, в 1980 Ади Шамир предложил использовать криптосистемы, основанные на коммутативных операциях, для передачи информации без предварительного обмена секретными ключами. Если предположить, что передаваемой информацией является выработанный одной из сторон секретный сеансовый ключ, то в общем виде мы получаем следующий трёхпроходной протокол.

Читать полностью »

Нейросети и глубокое обучение: онлайн-учебник, глава 6, ч.1: глубокое обучение

2019-08-12 в 7:00, admin, рубрики: глубокие нейросети, глубокое обучение, искусственный интеллект, машинное обучение, сверточные нейросети, учебникВ прошлой главе мы узнали, что глубокие нейронные сети (ГНС) часто тяжелее обучать, чем неглубокие. И это плохо, поскольку у нас есть все основания полагать, что если бы мы могли обучить ГНС, они бы гораздо лучше справлялись с задачами. Но хотя новости из предыдущей главы и разочаровывают, нас это не остановит. В этой главе мы выработаем техники, которые сможем использовать для обучения глубоких сетей и применения их на практике. Мы также посмотрим на ситуацию шире, кратко познакомимся с недавним прогрессом в использовании ГНС для распознавания изображений, речи и для других применений. А также поверхностно рассмотрим, какое будущее может ждать нейросети и ИИ.

Это будет длинная глава, поэтому давайте немного пройдёмся по оглавлению. Её разделы не сильно связаны между собой, поэтому, если у вас есть некие базовые понятия о нейросетях, вы можете начинать с того раздела, который вас больше интересует.

Основная часть главы – введение в один из наиболее популярных типов глубоких сетей: глубокие свёрточные сети (ГСС). Мы поработаем с подробным примером использования свёрточной сети, с кодом и прочим, для решения задачи классификации рукописных цифр из набора данных MNIST: