Компания Apple c 2008 г. помогла властям США взломать более 70 смартфонов iPhone, переводят «Ведомости» публикацию The Wall Street Journal (WSJ) ссылающуюся на судебные документы. [сейчас у Apple другая публичная позиция] — в февральском открытом письме о взломе iPhone гендиректор Apple Тим Кук выразил протест против расширительного толкования All Writs Act ФБР США, Читать полностью »

Рубрика «взлом» - 30

WSJ: Apple при Джобсе взламывала iPhone для властей США и заартачилась лишь в наши дни при Тиме Куке

2016-04-08 в 7:29, admin, рубрики: apple, iphone, PR, безопасность, взлом, Госвеб, статистика, Стив Джобс, суд, США, Тим Кук, метки: apple, iPhone, PR, безопасность, взлом, Госвеб, статистика, стив джобс, суд, США, Тим КукОткрытка компании: DNSCrypt в «бете» Яндекс.Браузера лишь имитирует дополнительную безопасность?

2016-04-05 в 11:19, admin, рубрики: DNS, безопасность, браузеры, взлом, Текучка, яндекс.браузер, метки: dns, безопасность, браузеры, взлом, Текучка, яндекс.браузерАлександр Венедюхин пишет, что DNSCrypt в «бете» Яндекс.Браузера легко отключить вирусу или злоумышленнику (например провайдеру):

DNSCrypt в «Яндекс.Браузере» — работает, обращается на 77.88.8.78 (это «Яндекс.DNS») по 15353/udp. Если заблочить доступ к данному IP, Читать полностью »

Как взломать защиту проекта PLC Allen-Bradley

2016-04-04 в 10:46, admin, рубрики: allen-bradley, plc, взлом, защита, проект, Промышленное программирование, метки: allen-bradleyКраткая предыстория

В течении некоторого времени использования одной из систем управления тех. процессом возникла необходимость редакции проекта PLC. Так как, система была установлена американской компанией, то проект был реализован на контроллере Allen Bradley, а именно 1756-L61. Совпадение? Не думаю.

Хотя любовь американцев к Allen Bradley — это скорее просто мое наблюдение. И ни в коем случае не реклама этого производителя контроллеров.

Ближе к делу. Секции проекта были защищены от редактирования, в связи с ”мудрой” политикой разработчика в стиле ”Ничего не трогайте, без нас! Это нарушит стандарты безопасности эксплуатации управляемого агрегата. И т.д.”

Признаюсь, никто не ставил перед собой цель менять технологическую логику объекта.

Речь шла только о создании пары-тройки переменных для последующего вывода на Панель Оператора с возможностью изменения уставки.

Но защита не позволяла даже создать новую переменную вместо константы. Поэтому желание взлома защиты захлестнуло полностью.

Читать полностью »

Небольшое погружение внутрь взломанного сайта

2016-03-30 в 8:25, admin, рубрики: атаки, Веб-разработка, взлом, вирусы, информационная безопасностьНе секрет, что большинство сайтов в наши дни взламываются не вручную. Есть большая армия ботов, которые ищут уязвимость в скриптах сайтов, брутфорсят админ-панели CMS, FTP/SSH аккаунты, затем загружают небольшие скрипты-загрузчики или бэкдоры, через них внедряют в скрипты сайта несколько десятков управляющих «агентов», а также раскидывают по случайным каталогам, открытым на запись, веб-шеллы, спам-рассыльщики и другие вредоносные php (и иногда perl) скрипты. Изнутри зараженный сайт выглядит примерно так (фрагмент отчета сканера AI-BOLIT):

Паттерны заражения (число, состав и назначение вредоносных скриптов) могут меняться. В данном случае статистика по заражению следующая:

- 41 вставка бэкдора

- 5 WSO веб-шеллов

- 4 скрипта, внедряющих вредоносный код в .php файлы

- 7 mail() спам-рассыльщиков

- 2 спам-рассыльщика, работающих через SMTP

- 1 бэкдор

- 1 скрипт, внедряющий вредоносный код в wordpress/joomla скрипты

Среди “вредоносов” есть всякие интересные экземпляры. Но речь сегодня пойдет не о них. Интереснее анализировать не столько статический вредоносный код в файлах, сколько процесс работы с «вредоносами» в динамике: какие запросы и в каком формате шлют командные центры внедренным бэкдорам, с какой интенсивностью, с какими параметрами и т.п. Кроме того, статический анализ для современных зловредов работает плохо, потому что некоторые скрипты не содержат payload’ов. Читать полностью »

Яндекс.Браузер первым защитился от подмены DNS-ответов преступниками, провайдерами и гос-рекламщиками из Белоруссии

2016-03-30 в 3:09, admin, рубрики: DNS, безопасность, браузеры, взлом, запуск, Текучка, яндекс, яндекс.браузер, метки: dns, безопасность, браузеры, взлом, запуск, Текучка, яндекс, яндекс.браузерЯндекс рассказал о защите DNS-запросов браузера и предложил вкючить DNSCrypt — эта технология теперь встроена в бета-версию Яндекс.Браузера. Яндекс защитил запросы к собственным DNS-серверам, но в дальнейшем намерен встроить в «Браузер» поддержку альтернативных DNS-служб.

Подробности о взломе ЦБ Бангладеш: опечатка и сломавшийся принтер

2016-03-17 в 17:21, admin, рубрики: бангладеш, взлом, информационная безопасность, кража века, федеральный резервный банк, хакеры, метки: бангладеш, федеральный резервный банк

Глава центробанка Бангладеш Атиур Рахман [Atiur Rahman] подал в отставку после того, как в начале февраля 2016 года хакерам удалось увести $81 миллион с банковского счёта ЦБ, находившегося в распоряжении Федерального резервного банка США. При этом правительство Бангладеш узнало о происшествии не от главы ЦБ, а из газет.

Дерзкое ограбление

По заявлению менеджеров высшего звена, работавших в банке, для совершения операции хакеры вначале нашли уязвимость в защите внутренней сети ЦБ Бангладеш, разыскали и украли оттуда ключи и другие данные, необходимые для совершения сделок, а также изучили процедуры работы банка. Судя по комментариям нанятой банком для расследования инцидента компании FireEye Inc, на компьютерах работников банка было установлено шпионящее за сотрудниками ПО.

После этого хакеры отправили несколько десятков запросов в ФРБ с поручениями о переводе миллионов долларов со счёта ЦБ Бангладеш на несколько счетов, находящихся в банках Филиппин и Шри-Ланки. В сумме по всем запросам хакеры пытались перевести на подставные счета почти миллиард долларов.

Читать полностью »

Видео: взлом датчика отпечатков пальцев Samsung Galaxy S6 и Huawei Honor 7 с помощью обычного принтера

2016-03-07 в 19:17, admin, рубрики: diy или сделай сам, huawei, Samsung, биометрия, взлом, видео, гаджеты, информационная безопасность, смартфоныДвое исследователей с Факультета компьютерных наук и инженерии Мичиганского университета разработали простой и быстрый способ подмены отпечатков пальцев — весь процесс занимает до пятнадцати минут. Всё оборудование для взлома стоит всего пятьсот долларов — это принтер, токопроводящие чернила и специальная бумага.

Хакер опубликовал данные SIM-карт и счетов 3 млн абонентов крупного африканского оператора

2016-02-29 в 16:11, admin, рубрики: Блог компании Positive Technologies, взлом, информационная безопасность, кража, сотовые операторы, телеком

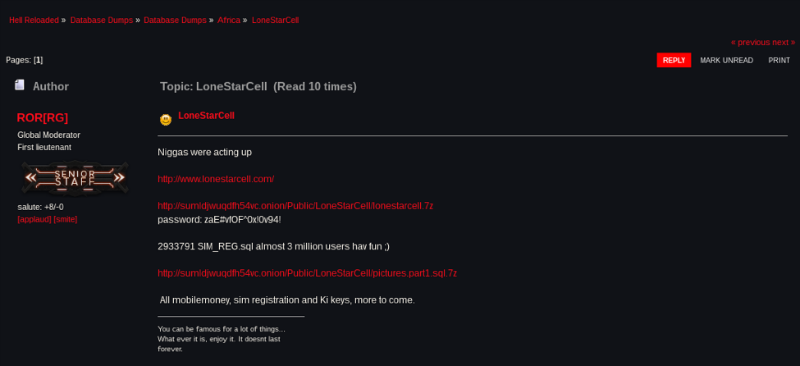

В сети Tor опубликована ссылка на архив, содержащий регистрационные данные и финансовую информацию 3 млн абонентов крупнейшего телекоммуникационного оператора Либерии Lonestar Cell.

Хакер под ником ROR[RG] выложил на одном из форумов ссылку и пароль для доступа к архиву — по его словам с помощью этих данных можно получить доступ к мобильным счетам пользователей оператора, а также их индивидуальные ключи идентификации и учетные данные сим-карт. ROR[RG] уточнил, что архив содержит не всю информацию, которую ему удалось похитить из сети оператора. Читать полностью »

Взломанный сайт Linux Mint распространял дистрибутивы с «чёрным ходом»

2016-02-21 в 21:48, admin, рубрики: ddos, irc bot, linux, Linux Mint, phpbb, tsunami, wordpress, взлом, информационная безопасность

21 февраля руководитель проекта Linux Mint, Клемент Лефебр [Clement Lefebvre], уведомил пользователей популярного дистрибутива, что официальный сайт проекта был взломан неизвестными лицами. Ссылки на скачивание дистрибутива вели на изменённые образы системы, в которые был встроен троян.

Руководитель проекта сообщил, что скомпрометирована оказалась, судя по всему, только версия Linux Mint 17.3 Cinnamon edition, ссылка на которую существовала на сайте 20 февраля. Тем немногим пользователям, которые скачали её, рекомендуется удалить этот файл – и, естественно, никуда её не устанавливать. Для проверки скачанных файлов можно использовать MD5 хэши, которые Лефебр указал в записи в блоге.

Пока что известно, что модифицированные ISO-файлы хостились в Болгарии, и уже всплыли имена трёх человек, причастных к их размещению.

Читать полностью »

Email и безопасность: Можно ли защитить почтовую переписку

2016-02-08 в 7:19, admin, рубрики: email, Блог компании Pechkin-mail.ru, взлом, информационная безопасность, электронная почтаВ нашем блоге на Хабре мы много пишем о создании почтовых рассылок и работе с электронной почтой. Сегодня речь пойдет о нечасто затрагиваемой, но важной теме — насколько безопасны подобные коммуникации, и как защититься при использовании email? Именно этим вопросом задались пользователи ресурса Quora. Мы представляем вашему вниманию лучший ответ, который дал Билл Франклин, бывший сотрудник защищенного почтового сервиса Lavaboom (проект закрылся летом 2015 года). Читать полностью »