Доброе время суток! В данном посте я хочу рассказать как с помощью инструмента Sparrow лёгко и просто писать собственные обёртки к существующим скриптам и утилитам, а так же зачем вам это может понадобиться.

Рубрика «автоматизация» - 41

Разработка скриптов-обёрток с помощью инструмента Sparrow

2017-07-15 в 19:45, admin, рубрики: bash, bash scripting, bash-скрипт, devops (*nix), perl, perl6, pip, python, автоматизация, Разработка под Linux5 ключевых преимуществ систем мониторинга, диспетчеризации и управления RedPine

2017-07-07 в 10:32, admin, рубрики: автоматизация, Блог компании RedPine, диспетчеризация, дистанционное управление, Железо, инженерные системы, интерфейсы, контроллер, контроль, мониторинг и диспетчеризация, передача данных, Программное обеспечение, Производство и разработка электроники, производство электроники, распределенные системы, российское производство, Сетевое оборудование, система учета, Софт, уведомления, удаленный контроль, учет электроэнергии, энегоэффективность, энергетика, энергоресурсы, энергоучетВ предыдущей публикации мы рассказали про историю создания RedPine, попытавшись в укрупненном масштабе показать, зачем мы когда-то избрали путь разработки собственной системы мониторинга, диспетчеризации и управления и какие возможности нам стали доступны благодаря этому.

Мы выделили 5 ключевых преимуществ, которые позволяют реализовать все те возможности, которыми должна обладать современная система мониторинга, диспетчеризации и управления.

- Широкий функционал и гибкость

- Простота установки

- Гибкое ПО для обеспечения функционала

- В зоне доступа – невысокие требования к уровню сигнала

- Универсальность — возможность использовать на различном оборудовании

В новой статье мы подробнее расскажем о каждом из этих 5 ключевых моментов и объясним, почему они являются действительно ключевыми, и почему мы называем их преимуществами.

Чем грозит преждевременная автоматизация

2017-06-28 в 12:29, admin, рубрики: speech-to-text, text-to-speech, автоматизация, Блог компании UIS, виртуальная АТС, обработка звонков, распознавание речи, сценарии использования, телефония, Управление продажами, управление проектами

Оды автоматизации на основе технологий перевода речи в текст и обратно не утихают. Кто только не хвалится тем, как оптимизировал бизнес и сократил издержки. Да взять хотя бы нас самих: не только автоматизируем собственные процессы, а еще и другим помогаем. Но важно понимать, что автоматизация не только полезна, но и вредна. Под катом пара примеров второго вида (без имен, разумеется) плюс чек-лист, с помощью которого удастся не превратить первое во второе.

Обход noolite роутера через mtrf64+esp8266+MQTT Buddy Android app

2017-06-02 в 10:27, admin, рубрики: android, automation, DIY, diy или сделай сам, esp8266, IoT, Lua, mqtt, mqtt_buddy, mtrf64, noolite, автоматизация, Интернет вещей, ПрограммированиеЗадача

Обойти роутер noolite и управлять освещением noolite быстро, качественно и без использования домашнего сервера. Глобальная децентрализация и тотальное использование облачных решение в домашних устройствах и интернет вещах. Что?..

Всем привет!

Снова я со своим лаптем и сказом о том, как побороть дорогой роутер noolite, начать управлять освещением и не заморачиваться на пайке плат, контроллеров и вообще — хочу так, что бы включил установил приложение и оно работало без дополнительных танцев.

Да… об этом пишут все, но мало кто делает, так как зачастую все решения упираются в сложные инструкции. А я Вам покажу, сейчас :) — ну вперед друзья!

Читать полностью »

Онлайн курс «Функциональная безопасность компьютерных систем»

2017-05-27 в 12:56, admin, рубрики: e-learning, ics, IEC 61508, IICS, Industrial Internet Control Systems, Industrial IoT, IoT, IT-стандарты, MOOC, plc, project management, scada, автоматизация, Анализ и проектирование систем, асу тп, информационная безопасность, критически важные системы, он-лайн обучение, онлайн-курсы, Промышленное программирование, стандартизация, стандарты, функциональная безопасность, метки: он-лайн обучениеВашему вниманию предлагается статья о том, как был создан онлайн курс по тематике «Функциональная безопасность». Сервисы онлайн обучения располагают студийным оборудованием для записи высококачественного звука и видео. А если вдруг представить, что доступа у вас к подобным ресурсам нет, а учебный материал надо подготовить для использования в онлайн режиме? Автор решил поделиться собственным опытом и раскрыть следующие вопросы:

— мотивация или зачем и кому это надо;

— инструменты подготовки и записи;

— содержание Massive Online Open Course (MOOC) по функциональной безопасности;

— дальнейшие шаги по развитию продукта.

Читать полностью »

В поисках дофамина в разработке или избавляем себя от рутины

2017-05-22 в 16:12, admin, рубрики: php, web-разработка, автоматизация, Программирование, психология, Разработка веб-сайтов

Каждый, кто начинает свой путь как программист имеет огромнейший запас энтузиазма, который поддерживает разработчика долгие годы. Каждый день что-то новое, новые методы решения проблем, технологии, и даже минимум результата — возносит на седьмое небо. Но время идет, Ваш код "устаканивается" и все действия, которые раньше были в новинку — стают рутиной. В такие моменты для поддержки мотивации без внедрения нового каждый день необходимо развивать свои рецепторы получения удовольствия, один из методов этого — организация своего workflow для максимальной наглядности результата. Об этом под катом.

Подчищаем хвосты за Microsoft Exchange Server 2016 используя Powershell

2017-05-18 в 12:11, admin, рубрики: active directory, exchange, powershell, автоматизация, системное администрирование

Работая в течении полугода с Microsoft Exchange Server 2016 в компании, где более 500 сотрудников использует корпоративную почту, я столкнулся с проблемой полноценного удаления информации о пользователях, отключенных в Active Directory.

Читать полностью »

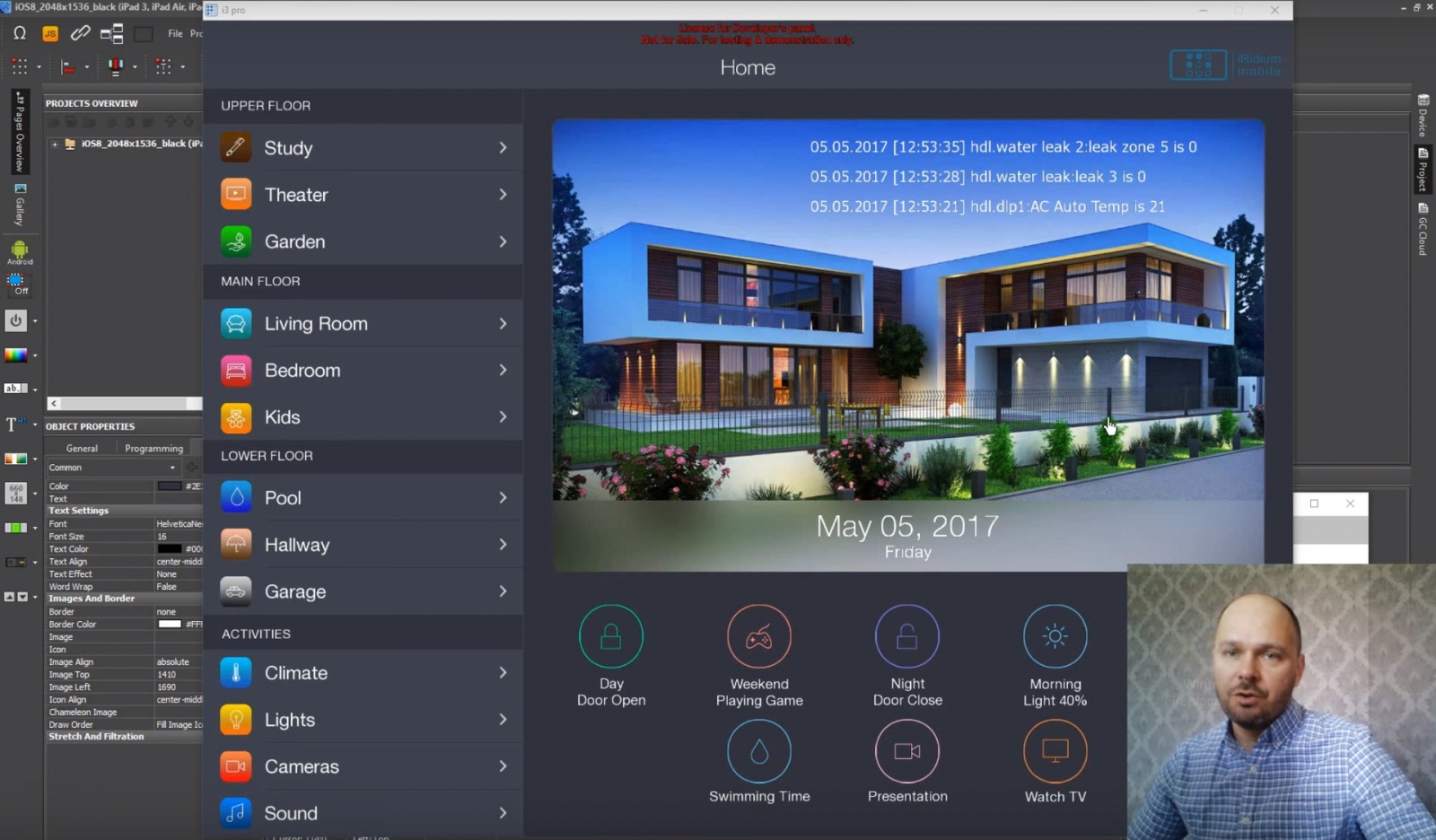

Журнал и база данных IoT событий. Быстрый старт с iRidium server

2017-05-12 в 12:31, admin, рубрики: автоматизация, базы данных, Блог компании iRidium mobile, Интернет вещей, умный домДовольно часто необходимо видеть, когда и что случилось в системе автоматики. Для серьёзных проектов нужно иметь доступ к базе данных таких событий, часто за длительное время.

Случилась авария, открывалась дверь, сработал датчик. Температура падала до -10, поэтому лопнула труба. Кто-то ночью приходил в офис — записи камер потерялись, зато вот логи сенсоров движения. В общем, полезная вещь.

Читать полностью »

Bash-скрипты, часть 11: expect и автоматизация интерактивных утилит

2017-05-11 в 12:42, admin, рубрики: bash, bash-скрипт, expect, linux, автоматизация, Блог компании RUVDS.com, Настройка Linux, системное администрирование, сценарий командной строкиBash-скрипты: начало

Bash-скрипты, часть 2: циклы

Bash-скрипты, часть 3: параметры и ключи командной строки

Bash-скрипты, часть 4: ввод и вывод

Bash-скрипты, часть 5: сигналы, фоновые задачи, управление сценариями

Bash-скрипты, часть 6: функции и разработка библиотек

Bash-скрипты, часть 7: sed и обработка текстов

Bash-скрипты, часть 8: язык обработки данных awk

Bash-скрипты, часть 9: регулярные выражения

Bash-скрипты, часть 10: практические примеры

Bash-скрипты, часть 11: expect и автоматизация интерактивных утилит

В прошлый раз мы говорили о методике разработки bash-скриптов. Если же суммировать всё, что мы разобрали в предыдущих десяти материалах, то вы, если начинали читать их, ничего не зная о bash, теперь можете сделать уже довольно много всего полезного.

Сегодняшняя тема, заключительная в этой серии материалов, посвящена автоматизации работы с интерактивными утилитами, например, со скриптами, которые, в процессе выполнения, взаимодействуют с пользователем. В этом деле нам поможет expect — инструмент, основанный на языке Tcl.

Читать полностью »

Функциональная безопасность, часть 7 из 7. Методы обеспечения информационной и функциональной безопасности

2017-05-06 в 3:22, admin, рубрики: ics, IEC 61508, IICS, Industrial Internet Control Systems, Industrial IoT, IoT, IT-стандарты, plc, project management, scada, автоматизация, Анализ и проектирование систем, асу тп, информационная безопасность, критически важные системы, Промышленное программирование, стандартизация, стандарты, функциональная безопасность

В завершение серии публикаций по функциональной безопасности, в сегодняшней статье мы рассмотрим, какие организационные и технические методы применяются для обеспечения функциональной безопасности.

Большинство методов может применяться, в том числе, и для обеспечения информационной безопасности в рамках концепции интегральной безопасности (safety & security) современных систем управления.

Набор анализируемых методов базируется на требованиях МЭК 61508 «Функциональная безопасность систем электрических, электронных, программируемых электронных, связанных с безопасностью» (IEC 61508 Functional safety of electrical/electronic/programmable electronic safety-related systems). В части специфики обеспечения информационной безопасности АСУ ТП за основу взят NIST SP 800-82 «Guide to Industrial Control Systems (ICS) Security», рассмотренный в одной из предыдущих статей.

Читать полностью »